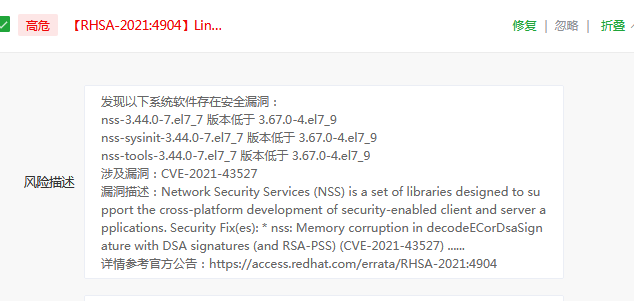

宝塔面板发现以下系统软件存在安全漏洞:

dhcp-libs-4.2.5-68.el7.centos.1 版本低于 4.2.5-68.el7_5.1

dhcp-common-4.2.5-68.el7.centos.1 版本低于 4.2.5-68.el7_5.1

dhclient-4.2.5-68.el7.centos.1 版本低于 4.2.5-68.el7_5.1

涉及漏洞:CVE-2018-1111

漏洞描述:The Dynamic Host Configuration Protocol (DHCP) is a protocol that allows individual devices on an IP network to get their own network configuration information, including an IP address, a subnet mask, and a broadcast address. The dhcp packages provide a relay agent and ISC DHCP s......

详情参考官方公告:https://access.redhat.com/errata/RHSA-2018:1453CVE-2018-1111是什么漏洞?有什么影响?

CVE-2018-1111是一个在2018年被识别的中危漏洞,它影响了GNU C Library(glibc),这是一个为Linux系统中的程序提供基本功能的库。glibc提供了系统调用和许多其他基本的系统级功能,因此它在Linux系统中非常关键。

这个特定的漏洞属于堆缓冲区溢出类型,它影响glibc中的getaddrinfo函数。getaddrinfo是用来将主机名转换为网络地址的函数。由于存在这个漏洞,攻击者可以通过向使用该函数的应用程序提供特制的主机名,导致应用程序在处理时超出其分配的内存缓冲区,从而可能执行任意代码。

对Linux系统的具体影响包括:

- 远程代码执行:由于这是一个堆缓冲区溢出漏洞,攻击者可能利用这一点来远程执行代码。这意味着攻击者可以在不直接与系统交互的情况下,通过网络执行恶意代码。

- 服务中断:成功的攻击可能导致受影响的服务崩溃,从而导致拒绝服务(DoS)的情况。

- 安全风险:如果攻击者能够利用此漏洞执行代码,他们可能会获得对系统的未授权访问,并可能进一步危害整个系统。

- 数据泄露:攻击者可能利用此漏洞来访问、修改或删除敏感数据。

- 系统控制:攻击者可能利用此漏洞来控制系统,包括安装恶意软件或设置后门。

由于glibc在Linux系统中的普遍使用,任何使用受影响版本的glibc的系统都可能面临风险。为了减轻这些风险,系统管理员通常会尽快应用可用的安全更新,并采取其他安全措施,如使用防火墙限制对受影响服务的访问,以及监控系统日志以检测可疑活动。

如何修复CVE-2018-1111漏洞?

CVE-2018-1111漏洞的修复通常涉及更新GNU C Library (glibc) 到一个已知修复了该漏洞的版本。以下是一些通用的步骤来解决这个问题:

- 检查您的系统:确认您的系统是否使用了受影响的glibc版本。

- 查找更新:检查您的Linux发行版的官方软件仓库,以确定是否有可用的更新可以修复这个漏洞。

- 应用更新:

- 在基于Red Hat的系统中,可以使用如下命令来更新系统:

sudo yum update glibc - 在基于Debian的系统中,使用:

sudo apt-get update && sudo apt-get upgrade - 对于其他发行版,使用相应的包管理器命令来更新glibc。

- 在基于Red Hat的系统中,可以使用如下命令来更新系统:

- 重启服务:更新完成后,重启所有使用glibc的网络服务,以确保新版本被正确加载。

- 验证更新:使用系统漏洞扫描工具或手动检查,确认漏洞已经被修复。

- 监控日志:在应用更新后,监控系统日志以确保没有异常活动。

- 保持警惕:定期检查的系统和软件,以确保它们是最新的,并且所有已知的安全漏洞都已得到修复。

- 查看官方资源:访问CVE数据库或Linux发行版的官方安全公告,获取关于CVE-2018-1111的更多信息和修复细节。

- 联系支持:如果不确定如何进行更新,或者系统使用的是自定义或非标准的glibc版本,可能需要联系系统管理员或专业的技术支持。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册