最近,我们在知名的 WordPress 博客平台的 Google Fonts 优化插件里解决了一个重要的问题:一个非常严重的安全漏洞。这个漏洞让攻击者可以像擦屁股纸一样轻松地删除整个文件夹,还能自由地上传各种烦人的脚本文件或病毒文件,简直太可怕了!

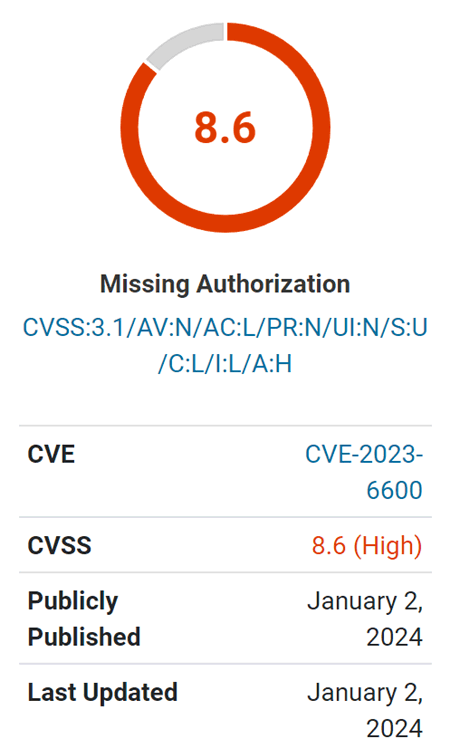

让我们来看下 Wordfence 的漏洞等级评估图:

这款脆弱的插件之所以让人紧张,最大的原因在于它直接开启了大门,欢迎那些没有经过验证身份的黑客闯进来大肆破坏。“不用验证身份就可以入侵”,简直就是敞开大门欢迎这些人,无论攻击者在网站上是否注册过,或者是否拥有某种级别的凭证,都可以黑入网站。

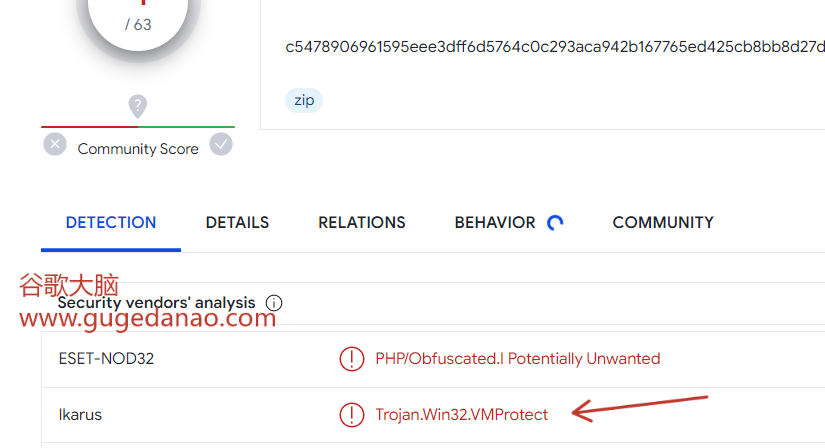

这个漏洞可以轻松删掉未认证的栏目,还能让黑客上传恶意脚本(Cross-Site Scripting,简称 XSS)攻击,获取访问者浏览器的数据。跨站脚本(Cross-Site Scripting,简称 XSS)攻击就像是狡猾的狐狸偷鱼,黑客把恶意脚本上传到网站服务器上,然后利用这些脚本来获取访问者浏览器的数据,当访问者的cookie或会话信息泄露后,黑客就可以轻易假扮成访问者的身份,获取更多权限。

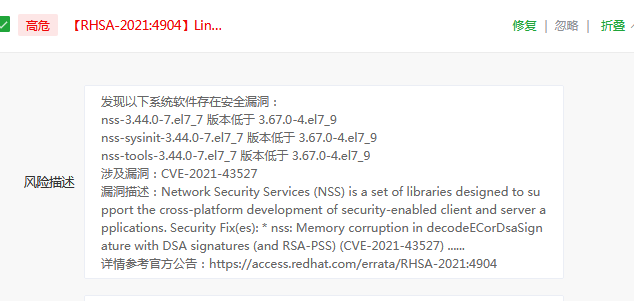

好在 Wordfence 的研究团队已经找到了这个漏洞的根源,那就是功能检查的缺失,也就是程序员在编写插件时忘了检验用户是否具备访问必要功能的权限,特别是管理员层的功能。

插件的厂商,也就是那些官方的 WordPress 开发者们,是这么解释功能检查的重要性的:“功能就是给每一位用户或者用户角色的专属权力。比如说吧,管理员玩家可以玩管理员级别的‘manage_options’游戏,想要查看、编辑甚至保留网站的选项都是随心所欲。但是编辑是不能玩这个游戏的,所以他们只能眼巴巴看着没法参与。当你搭建插件的时候,一定得注意只有当用户有相应功能的时候才能让代码跑起来。”

Wordfence 表示,为何这个漏洞如此可怕呢?因为在 5.7.9 以及之前的全部版本中,根据 admin_init 相接的 update_settings() 函数,功能检查存在严重短缺,给了那些未受授权的黑客机会,他们可以随意篡改和存储数据,这就是跨站脚本。虽然之前已经有更新试图弥补这个漏洞,但 Wordfence 认为最早的 5.7.10 版本才是最安全的。

请登录后发表评论

注册